Technology

Jak doszło do ataku ransomware na Change Healthcare: oś czasu

Atak ransomware, który miał miejsce na początku tego roku na Change Healthcare, firmę technologiczną z branży medycznej należącą do UnitedHealth, prawdopodobnie jest jednym z największych naruszeń danych medycznych i zdrowotnych w USA w historii.

Kilka miesięcy po naruszeniu bezpieczeństwa danych w lutym „znaczna część osób mieszkających w Ameryce” otrzymuje pocztą zawiadomienia o tym, że ich dane osobowe i medyczne zostały skradzione przez cyberprzestępców podczas cyberataku na Change Healthcare.

Change Healthcare przetwarza fakturowanie i ubezpieczenia dla setek tysięcy szpitali, aptek i praktyk medycznych w sektorze opieki zdrowotnej w USA. W związku z tym zbiera i przechowuje ogromne ilości wysoce poufnych danych medycznych na temat pacjentów w Stanach Zjednoczonych. Poprzez serię fuzji i przejęć Change stała się jednym z największych procesorów danych medycznych w USA, obsługując od jednej trzeciej do połowy wszystkich transakcji zdrowotnych w USA.

Oto, co wydarzyło się od początku ataku ransomware.

21 lutego 2024 r.

Pierwszy raport o przerwach w dostawie prądu w związku z incydentem bezpieczeństwa

Wydawało się, że to zwykłe środowe popołudnie, dopóki nie przestanie takie być. Awaria była nagła. 21 lutego systemy rozliczeniowe w gabinetach lekarskich i placówkach opieki zdrowotnej przestały działać, a przetwarzanie roszczeń ubezpieczeniowych zostało wstrzymane. Strona ze statusem na stronie internetowej Change Healthcare została zalana powiadomieniami o awariach, które wpłynęły na każdą część jej działalności, a później tego samego dnia firma potwierdziła, że „doświadczyła przerwy w działaniu sieci związanej z problemem cyberbezpieczeństwa”. Najwyraźniej coś poszło bardzo nie tak.

Okazuje się, że Change Healthcare uruchomiło swoje protokoły bezpieczeństwa i zamknęło całą sieć, aby odizolować intruzów, których znalazło w swoich systemach. Oznaczało to nagłe i powszechne przerwy w działaniu w sektorze opieki zdrowotnej, który opiera się na garstce firm — takich jak Change Healthcare — w obsłudze roszczeń z tytułu ubezpieczeń zdrowotnych i rozliczeń dla ogromnych obszarów Stanów Zjednoczonych. Później ustalono, że hakerzy pierwotnie włamali się do systemów firmy ponad tydzień wcześniej, około 12 lutego.

29 lutego 2024 r.

UnitedHealth potwierdza, że padła ofiarą gangu ransomware

Po początkowym (i błędnym) przypisaniu włamania hakerom pracującym dla rządu lub państwa narodowego, UnitedHealth później, 29 lutego, oświadczyło, że cyberatak był w rzeczywistości dziełem gangu ransomware. UnitedHealth stwierdziło, że gang „przedstawiał się nam jako ALPHV/BlackCat”, powiedział wówczas rzecznik firmy TechCrunch. Witryna z przeciekami w darknecie związana z gangiem ALPHV/BlackCat również wzięła odpowiedzialność za atak, twierdząc, że ukradła poufne informacje o zdrowiu i pacjentach milionów Amerykanów, co dało pierwsze wskazówki, jak wiele osób dotknęło to zdarzenie.

ALPHV (znany również jako BlackCat) to znany rosyjskojęzyczny gang oferujący ransomware-as-a-service. Jego filie — kontrahenci pracujący dla gangu — włamują się do sieci ofiar i wdrażają złośliwe oprogramowanie opracowane przez liderów ALPHV/BlackCat, którzy pobierają część zysków z okupów pobranych od ofiar, aby odzyskać ich pliki.

Wiedza o tym, że naruszenie bezpieczeństwa zostało spowodowane przez gang atakujący za pomocą oprogramowania ransomware, zmieniła równanie ataku z włamania, jakie stosują rządy — czasami w celu wysłania wiadomości do innego rządu zamiast publikowania prywatnych informacji milionów ludzi — na naruszenie bezpieczeństwa spowodowane przez cyberprzestępców nastawionych na zysk, którzy prawdopodobnie zastosują zupełnie inny plan działania, aby zdobyć pieniądze.

3-5 marca 2024 r.

UnitedHealth płaci hakerom okup w wysokości 22 milionów dolarów, po czym ci znikają

Na początku marca gang ransomware ALPHV zniknął. Strona wycieku gangu w darknecie, która kilka tygodni wcześniej wzięła na siebie odpowiedzialność za cyberatak, została zastąpiona zawiadomieniem o zajęciu, w którym twierdzono, że brytyjskie i amerykańskie organy ścigania zamknęły stronę gangu. Jednak zarówno FBI, jak i brytyjskie władze zaprzeczyły, jakoby gang ransomware próbował zlikwidować, jak próbowali to zrobić kilka miesięcy wcześniej. Wszystkie znaki wskazywały na to, że ALPHV uciekł z okupem i wykonał „oszustwo wyjściowe”.

W ogłoszeniu filia ALPHV, która przeprowadziła atak na Change Healthcare, stwierdziła, że kierownictwo ALPHV ukradło 22 miliony dolarów zapłaconych jako okup i dołączyła link do pojedyncza transakcja bitcoinowa 3 marca jako dowód ich roszczenia. Jednak pomimo utraty części okupu, podmiot stowarzyszony stwierdził, że skradzione dane „nadal są z nami”. UnitedHealth zapłaciło okup hakerom, którzy zostawili dane i zniknęli.

13 marca 2024 r.

Powszechne zakłócenia w amerykańskiej opiece zdrowotnej w związku z obawami o naruszenie danych

Tymczasem, po kilku tygodniach cyberataku, przerwy w dostawie prądu wciąż trwały, a wiele osób nie mogło zrealizować swoich recept lub musiało płacić gotówką z własnej kieszeni. Dostawca ubezpieczeń zdrowotnych dla wojska TriCare powiedział, że „wszystkie apteki wojskowe na całym świecie” również zostały dotknięte.

Amerykańskie Stowarzyszenie Medyczne było mówiąc, że było mało informacji z UnitedHealth i Change Healthcare na temat trwających przerw w dostawach prądu, które spowodowały ogromne zakłócenia, mające wpływ na cały sektor opieki zdrowotnej.

Do 13 marca Change Healthcare otrzymało „bezpieczną” kopię skradzionych danych, za które zaledwie kilka dni wcześniej zapłaciło 22 miliony dolarów. Pozwoliło to Change rozpocząć proces przeglądania zbioru danych w celu ustalenia, czyje informacje zostały skradzione w cyberataku, w celu powiadomienia jak największej liczby osób dotkniętych atakiem.

28 marca 2024 r.

Rząd USA zwiększa nagrodę do 10 milionów dolarów za informacje prowadzące do schwytania ALPHV

Pod koniec marca rząd USA poinformował o zwiększeniu nagród za informacje na temat najważniejszych osób zajmujących stanowiska kierownicze w ALPHV/BlackCat i organizacjach powiązanych.

Oferując 10 milionów dolarów każdemu, kto może zidentyfikować lub zlokalizować osoby stojące za gangiem, rząd USA najwyraźniej miał nadzieję, że jeden z członków gangu zwróci się przeciwko swoim byłym przywódcom. Można to również postrzegać jako uświadomienie sobie przez USA zagrożenia związanego z potencjalną publikacją online znacznej liczby informacji o zdrowiu Amerykanów.

15 kwietnia 2024 r.

Kontrahent tworzy nowy gang okupowy i publikuje skradzione dane medyczne

A potem były dwa — okupy, to znaczy. W połowie kwietnia poszkodowany partner założył nową grupę wymuszeń o nazwie RansomHub i ponieważ nadal miał dane, które ukradł Change Healthcare, zażądał drugiego okupu od UnitedHealth. Robiąc to, RansomHub opublikował część skradzionych plików zawierających to, co wydawało się prywatną i poufną dokumentacją medyczną, jako dowód swojego zagrożenia.

Gangi ransomware nie tylko szyfrują pliki; kradną również jak najwięcej danych i grożą opublikowaniem plików, jeśli okup nie zostanie zapłacony. Jest to znane jako „podwójne wymuszenie”. W niektórych przypadkach, gdy ofiara płaci, gang ransomware może ponownie wymusić okup od ofiary — lub w innych przypadkach wymusić okup od klientów ofiary, co jest znane jako „potrójne wymuszenie”.

Teraz, gdy UnitedHealth było gotowe zapłacić jeden okup, istniało ryzyko, że gigant opieki zdrowotnej zostanie ponownie wyłudzony. Dlatego organy ścigania od dawna opowiadają się przeciwko płaceniu okupu, który pozwala przestępcom czerpać zyski z cyberataków.

22 kwietnia 2024 r.

UnitedHealth twierdzi, że hakerzy ransomware ukradli dane dotyczące zdrowia „znacznej części ludzi w Ameryce”

Po raz pierwszy UnitedHealth potwierdziło 22 kwietnia — ponad dwa miesiące po rozpoczęciu ataku ransomware — że doszło do naruszenia danych i że prawdopodobnie dotyczy ono „znacznej części ludzi w Ameryce”, nie podając, ile milionów ludzi to obejmuje. UnitedHealth potwierdziło również, że zapłaciło okup za dane, ale nie podało, ile okupów ostatecznie zapłaciło.

Firma poinformowała, że skradzione dane obejmują niezwykle poufne informacje, w tym dokumentację medyczną, informacje dotyczące stanu zdrowia, diagnozy, leki, wyniki badań, plany obrazowania oraz opieki i leczenia, a także inne dane osobowe.

Biorąc pod uwagę, że Change Healthcare przetwarza dane dotyczące około jednej trzeciej wszystkich osób mieszkających w Stanach Zjednoczonych, naruszenie danych prawdopodobnie dotknie co najmniej 100 milionów osób. Kiedy skontaktował się z nim TechCrunch, rzecznik UnitedHealth nie zakwestionował prawdopodobnej liczby dotkniętych incydentem, ale powiedział, że przegląd danych firmy jest w toku.

1 maja 2024 r.

Dyrektor naczelny UnitedHealth Group zeznaje, że Change nie stosował podstawowych zabezpieczeń cybernetycznych

Nie powinno więc dziwić, że gdy w Twojej firmie dochodzi do jednego z największych naruszeń bezpieczeństwa danych w ostatniej historii, jej dyrektor generalny musi zostać wezwany do złożenia zeznań przed ustawodawcami.

Tak stało się w przypadku Andrew Witty’ego, dyrektora generalnego UnitedHealth Group (UHG), który na Kapitolu przyznał, że hakerzy włamali się do systemów Change Healthcare, korzystając z jednego hasła ustawionego na koncie użytkownika, które nie było chronione uwierzytelnianiem wieloskładnikowym, podstawową funkcją bezpieczeństwa, która może zapobiec atakom polegającym na ponownym wykorzystaniu hasła, wymagając wysłania drugiego kodu na telefon właściciela konta.

Kluczowym przesłaniem było to, że jeden z największych naruszeń danych w historii USA był całkowicie możliwy do uniknięcia. Witty powiedział, że naruszenie danych prawdopodobnie dotknie około jednej trzeciej osób mieszkających w Ameryce — zgodnie z wcześniejszymi szacunkami firmy, że naruszenie dotyczy około tylu osób, dla których Change Healthcare przetwarza roszczenia dotyczące opieki zdrowotnej.

20 czerwca 2024 r.

UHG zaczyna informować dotknięte szpitale i dostawców usług medycznych, jakie dane zostały skradzione

Firma Change Healthcare czekała do 20 czerwca, zanim zaczęła formalnie powiadamiać osoby poszkodowane o kradzieży ich danych, zgodnie z wymogami prawa powszechnie znanego jako HIPAA. Najprawdopodobniej opóźnienie nastąpiło częściowo ze względu na rozmiar skradzionego zbioru danych.

Firma opublikował zawiadomienie ujawniające naruszenie danych i powiedział, że zacznie powiadamiać osoby, które zidentyfikował w „bezpiecznej” kopii skradzionych danych. Ale Change powiedział, że „nie może dokładnie potwierdzić”, jakie dane zostały skradzione o każdej osobie i że informacje mogą się różnić w zależności od osoby. Change mówi, że zamieścił powiadomienie na swojej stronie internetowej, ponieważ „może nie mieć wystarczającej liczby adresów wszystkich osób dotkniętych tym problemem”.

Incydent był tak duży i skomplikowany, że Departament Zdrowia i Opieki Społecznej USA wkroczył i powiedział poszkodowani dostawcy usług opieki zdrowotnej, których pacjenci w ostatecznym rozrachunku ucierpieli z powodu naruszenia, mogą zwrócić się do UnitedHealth z prośbą o powiadomienie w ich imieniu poszkodowanych pacjentów. Jest to działanie mające na celu odciążenie mniejszych dostawców, których finanse ucierpiały z powodu trwającej przerwy w działaniu usługi.

29 lipca 2024 r.

Change Healthcare rozpoczyna powiadamianie listownie osób, u których stwierdzono nieprawidłowości

Gigant technologii medycznych potwierdził pod koniec czerwca, że zacznie powiadamiać osoby, których dane medyczne zostały skradzione w ataku ransomware, na bieżąco. Proces ten rozpoczął się pod koniec lipca.

Listy wysyłane do osób dotkniętych atakiem będą najprawdopodobniej pochodzić od Change Healthcare, jeśli nie od konkretnego dostawcy usług opieki zdrowotnej, którego dotyczył atak hakerski w Change. List potwierdza, jakie dane zostały skradzione, w tym dane medyczne i informacje o ubezpieczeniu zdrowotnym, a także informacje o roszczeniach i płatnościach, które według Change obejmują informacje finansowe i bankowe.

Technology

As Musk manages his growing family: WSJ

Elon Musk says his duty is to “make new people.” Now Investigation of WSJ He suggests that he could start greater than 14 known children, and the sources claim that the actual number will be much higher. The report also describes how Musk keeps these details within the package.

In the middle of all this, based on the report, there may be a longtime Fixer Jared Birchall, which runs the Muska’s family office, but additionally supports the logistics of the developing Muska family, including by developing Hush contracts and serving as a board for moms of some children.

For example, Musk reportedly asked the conservative influence of Ashley St. Clair for signing a restrictive agreement after she gave birth to their son last autumn. Agreement: $ 15 million plus an extra $ 100,000 per 30 days, so long as the kid is 21 in exchange for her silence. She refused; He says that the contract worsens with every treason perceived. (She told the journal that the Muska team sent her only $ 20,000 after they bowed to Musk to comment on his article).

As for Birchall, which can also be CEO Press-IMPLANTU-IMPLANTU VENTURE NEURALK IA partner In AI Venture XAI in Musk, Muska’s private life management can simply be the third full -time job. According to the journal, in a single two -hour conversation with St. Clair, Birchall told her that the transition “legal path” with musk “always, always leads to a worse result for this woman than otherwise.”

Technology

Lime scooter and Ebike batteries will be recycled by Redwood Materials

The joint company Micromobility Lime has reached an agreement on sending batteries utilized in scooters and electronic bikes to Sewoi materials that extract and recycle critical minerals, comparable to lithium, cobalt, nickel and copper.

The agreement announced on Monday makes Redwood Materials the only real battery recycling partner for common scooters and e-bike bikes situated in cities within the United States, Germany and the Netherlands. The contract doesn’t cover every region where lime worksAn inventory covering cities throughout Europe, Asia and Australia.

In Lime up to now he had other recycling partnerships, especially with Sprout through his suppliers. However, for the primary time, the joint company Micromobility had direct relations with battery recycling in North America, which might directly process the fabric for recovery and returns it to the availability chain.

Redwood Materials, The Carson City, Startup from Nevada founded by the previous CFO Tesla JB Straubel, will get better battery materials when they can’t be used. After recovering and recycling, the materials will be re -introduced within the battery production process. This production system of a closed loop-which can reduce the demand for extraction and refining of minerals-is on the Redwood Materials business center.

The effort can also be consistent with its own goals of limestone sustainable development. Lime is geared toward decarbonization of operations by 2030. The company has made progress in reducing the range 1, 2 and 3 of emissions by 59.5% in five years of basic years 2019. Wapno plans to report the outcomes of carbon dioxide emissions 2024 in May.

“This cooperation means significant progress in the establishment of a more round supply chain, helping our batteries not only to recycled responsibly after reaching the end of their lives, but that their materials are returned to the battery supply chain,” said Andrew Savage, vice chairman for balanced development in Lime.

Lime also has partnerships from Gomi in Great Britain and Voltr in France and other European countries to gather these live battery cells for “Second Life” applications, including, amongst others, in the sphere of consumer electronics, comparable to portable speakers and battery packages.

Redwood Materials has contracts with other micromobility corporations, including Lyft, RAD Power Bikes and bicycle batteries and scooters specialized in recycling. Redwood, which collected over $ 2 billion in private funds, announced at first of this month, opened the research and development center in San Francisco.

(Tagstranslat) ebikes

Technology

The Legal Defense Fund withdraws from the META civil law advisory group over Dei Rolback

On April 11, the Legal Defense Fund announced that he was leaving the external advisory council for civil rights regarding the fear that the changes in technology company introduced diversity, own capital, inclusion and availability in January.

According to those changes that some perceived as the capitulation of meta against the upcoming Trump administration, contributed to their decision To leave the advisory council of the technology company.

In January, LDF, along with several other organizations of civil rights, which were a part of the board, sent a letter to Marek Zuckerberg, CEO of Meta, outlining their fears As for a way changes would negatively affect users.

“We are shocked and disappointed that the finish has not consulted with this group or its members, considering these significant changes in its content policy. Non -compliance with even its own advisory group of experts on external civil rights shows a cynical disregard for its diverse users base and undermines the commitment of the meta in the field of freedom of speech with which he claims to” return “.

They closed the letter, hoping that the finish would recommend the ideals of freedom of speech: “If the finish really wants to recommend freedom of speech, he must commit to freedom of speech for all his services. As an advisory group from external civil rights, we offer our advice and knowledge in creating a better path.”

These fears increased only in the next months, culminating in one other list, which from the LDF director, Todd A. Cox, who indicated that the organization withdraws its membership from the META civil law advisory council.

“I am deeply disturbed and disappointed with the announcement of Medical on January 7, 2025, with irresponsible changes in content moderation policies on platforms, which are a serious risk for the health and safety of black communities and risk that they destabilize our republic,” Cox wrote.

He continued: “For almost a decade, the NACP Legal Defense and Educational Fund, Inc. (LDF) has invested a lot of time and resources, working with META as part of the informal committee advising the company in matters of civil rights. However, the finish introduced these changes in the policy of the content modification without consulting this group, and many changes directly with the guidelines from the guidelines from LDF and partners. LD can no longer participate in the scope. ” Advisory Committee for Rights “

In a separate but related LDF list, it clearly resembled a finish about the actual obligations of the Citizens’ Rights Act of 1964 and other provisions regarding discrimination in the workplace, versus the false statements of the Trump administration, that diversity, justice and initiative to incorporate discriminates against white Americans.

“While the finish has modified its policy, its obligations arising from federal regulations regarding civil rights remain unchanged. The title of VII of the Act on civic rights of 1964 and other regulations on civil rights prohibit discrimination in the workplace, including disconnecting treatment, principles in the workplace which have unfair disproportionate effects, and the hostile work environment. Also when it comes to inclusion, and access programs.

In the LDF press release, announcing each letters, Cox He called attention Metal insert into growing violence and division in the country’s social climate.

“LDF worked hard and in good faith with meta leadership and its consulting group for civil rights to ensure that the company’s workforce reflects the values and racial warehouses of the United States and to increase the security priorities of many different communities that use meta platforms,” said Cox. “Now we cannot support a company in good conscience that consciously takes steps in order to introduce changes in politics that supply further division and violence in the United States. We call the meta to reverse the course with these dangerous changes.”

(Tagstranslate) TODD A. COX (T) Legal Defense Fund (T) META (T) Diversity (T) Equality (T) inclusion

-

Press Release1 year ago

Press Release1 year agoU.S.-Africa Chamber of Commerce Appoints Robert Alexander of 360WiseMedia as Board Director

-

Press Release1 year ago

Press Release1 year agoCEO of 360WiSE Launches Mentorship Program in Overtown Miami FL

-

Business and Finance11 months ago

Business and Finance11 months agoThe Importance of Owning Your Distribution Media Platform

-

Business and Finance1 year ago

Business and Finance1 year ago360Wise Media and McDonald’s NY Tri-State Owner Operators Celebrate Success of “Faces of Black History” Campaign with Over 2 Million Event Visits

-

Ben Crump1 year ago

Ben Crump1 year agoAnother lawsuit accuses Google of bias against Black minority employees

-

Theater1 year ago

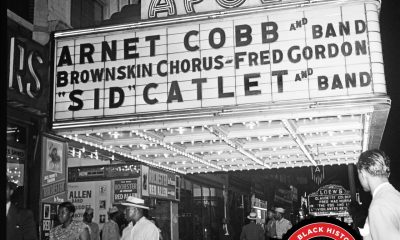

Theater1 year agoTelling the story of the Apollo Theater

-

Ben Crump1 year ago

Ben Crump1 year agoHenrietta Lacks’ family members reach an agreement after her cells undergo advanced medical tests

-

Ben Crump1 year ago

Ben Crump1 year agoThe families of George Floyd and Daunte Wright hold an emotional press conference in Minneapolis

-

Theater1 year ago

Theater1 year agoApplications open for the 2020-2021 Soul Producing National Black Theater residency – Black Theater Matters

-

Theater11 months ago

Theater11 months agoCultural icon Apollo Theater sets new goals on the occasion of its 85th anniversary